阅读以下说明和C函数将应填入(n)处的字句写在答题纸的对应栏内【说明1】函数Counter(intn

阅读以下说明和C函数将应填入(n)处的字句写在答题纸的对应栏内

【说明1】

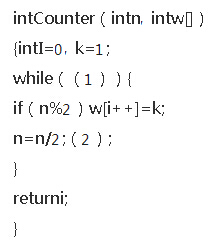

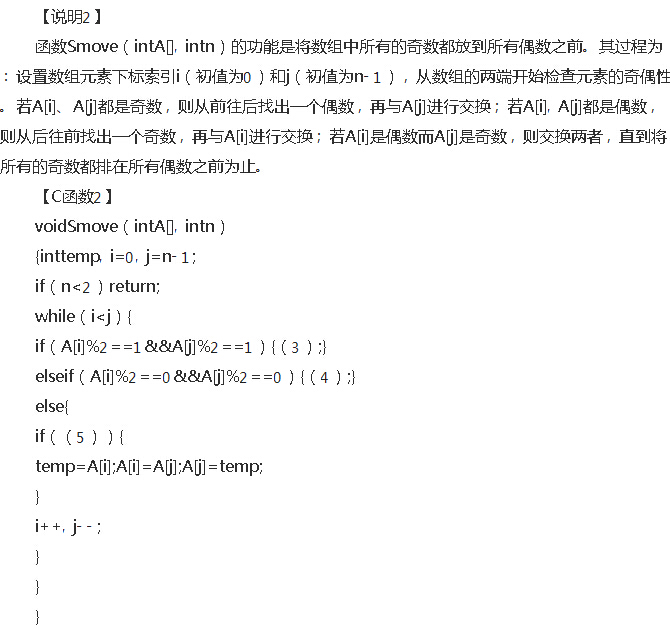

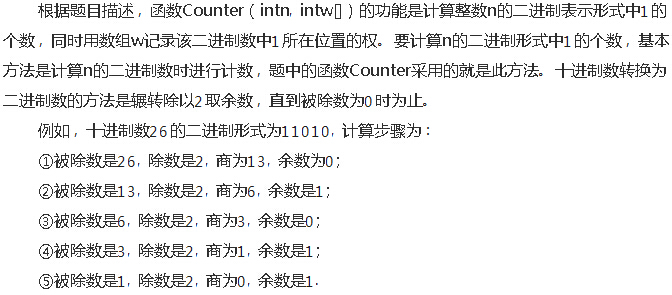

函数Counter(intn,intw[])的功能是计算整数n的二进制表示形式中的1个数同时用数组w记录该二进制数中1所在位置的权。

例如十进制数22的二进制表示为10110.对于该二进制数,1的个数为3,在w[0]中存入2(即21)、w[1]中存入4(即22)w[2]存入16(即24)

【C函数1】

参考解答

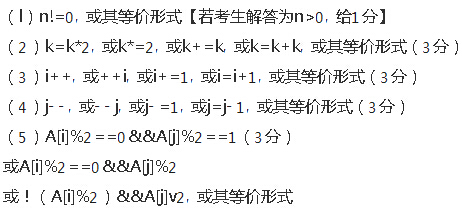

答案:

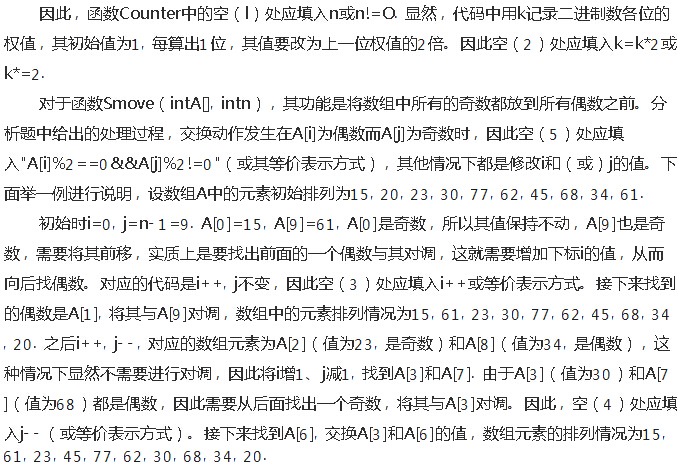

解析:

本题考查C程序控制结构的应用

计算结束。

从上例可知二进制数的各位是从低到高依次计算出来的。

这样数组中的奇数全部排在偶数之前

相似问题

阅读以下说明和C语言程序 将应填入(n)处的字句写在答题纸的对应栏内。【说明】魔方阵 又叫幻方 在我

阅读以下说明和C语言程序,将应填入(n)处的字句写在答题纸的对应栏内。【说明】魔方阵,又叫幻方,在我国古代称为"纵横图" 由1…N2共N2个自然数构成每行

硬盘属于什么存储器?

硬盘属于什么存储器?

在项目风险识别时 一般不用的技术是( )A.因果图B.流程图C.影响图D.帕累托图

在项目风险识别时,一般不用的技术是( )A 因果图B 流程图C 影响图D 帕累托图

在进行项目需求管理时 某需求的状态描述是“该需求已被分析 估计了其对项目余下部分的影响 已用一个明确

在进行项目需求管理时,某需求的状态描述是“该需求已被分析,估计了其对项目余下部分的影响,已用一个明确的产品版本号或创建编号分配到相关的基线中,

为了保护网络系统的硬件 软件及其系统中的数据 需要相应的网络安全工具 以下安全工具中()被比喻为网络

为了保护网络系统的硬件、软件及其系统中的数据,需要相应的网络安全工具,以下安全工具中()被比喻为网络安全的大门,用来鉴别什么样的数据包可以进入企